Для чего нужно приложение vpn. · Каков уровень безопасности корпоративной сети. Где используют виртуальные частные сети

– что это, каковы его особенности и как он настраивается.

Дело в том, что многие сегодня не знают ничего об этой технологии, хотя сейчас такое знание может оказаться весьма полезным.

Даже если смотреть с меркантильной точки зрения, то настройка VPN стоит очень хороших денег.

Поэтому было бы хорошо простым языком объяснить, что вообще такое VPN и как можно настроить эту технологию на Windows 7 и Windows 10, самых популярных на данный момент операционных системах.

Основные сведения

Вообще, VPN расшифровывается как Virtual Private Network, то есть виртуальная частная сеть.

Если сказать просто, это технология, которая позволяет , но не с применением физических устройств, таких как коммутаторы и маршрутизаторы , а ресурсами интернета.

Фактически, VPN создает одну локальную сеть поверх другой.

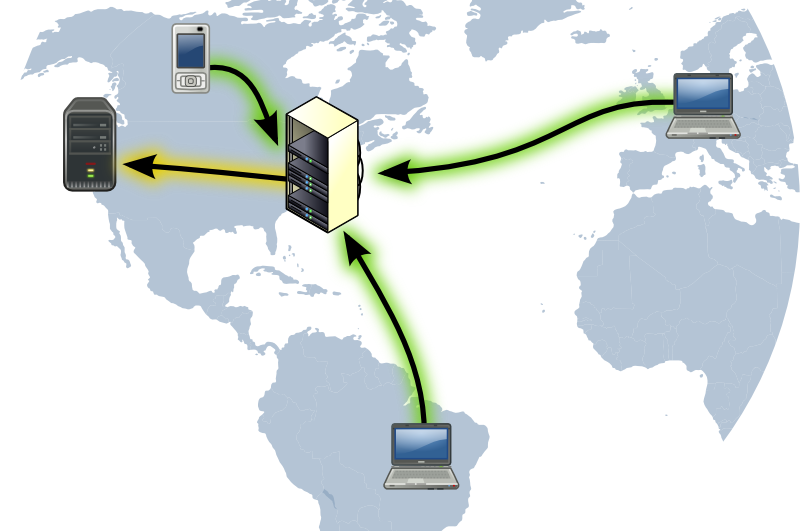

На сайте Microsoft можно найти ту картинку, которая показана на рисунке №1. Там наглядно можно видеть, что имеется в виду во фразе «создает одну локальную сеть поверх другой».

На практике все происходит именно так.

На этом рисунке можно видеть устройства в виде компьютеров. Облако подразумевает общую или публичную сеть, чаще всего это и есть самый обычный интернет.

Два сервера соединены между собой именно при помощи VPN.

При этом эти устройства соединяются между собой еще и физически. Но на практике это вовсе не обязательно.

Именно для этого и нужна рассматриваемая технология – чтобы не использовать кабели и устройства, а обойтись обычными технологиями, которые передают информацию.

Да, в них тоже нужны кабели, но для устройства конкретной VPN они не требуются.

Справка: Локальная сеть – это объединение нескольких устройств в одну сеть, что позволяет им использовать ресурсы друг друга.

Как говорилось выше, в физических локальных сетях устройства между собой соединяются при помощи оптических кабелей , витых пар , радиоканалов, а также Wi-Fi, Bluetooth, GPRS, а также всевозможные устройства, такие как маршрутизаторы.

Так вот, в виртуальных сетях вместо всего этого используется самое обычное интернет-соединение.

Разумеется, доступ различным устройствам не предоставляется просто так, там есть свои уровни идентификации, которые направлены на то, чтобы «не пускать чужих» в ту или иную VPN сеть.

А теперь поговорим более подробно о том, как происходит соединение в Virtual Private Network.

Немного о структуре

В структуре VPN есть две части: внутренняя и внешняя.

Каждый отдельный компьютер подключается одновременно к обеим этим частям. Делается это при помощи сервера.

Сервер в данном случае выполняет роль такого себе фейсконтроля на входе в клуб. Он определяет, кто заходит в виртуальную сеть, а кто идет искать счастья где-то еще.

Компьютер, который подключается к VPN, должен иметь с собой данные для аутентификации , то есть какой-то одноразовый пароль, смарт-карту или другое средство, которое позволит пройти данную процедуру.

Для нас это не особо важно, важно, что вообще есть процесс аутентификации.

На сегодняшний день специалисты различных крупных компаний разрабатывают новые способы аутентификации.

Если вернуться к тому же примеру с фейсконтролем на входе в клуб, то человек, который приходит в клуб, должен знать:

- Во-первых, свое имя, что позволит ему пройти процесс идентификации;

- Во-вторых, ему нужно знать, к примеру, одноразовый пароль, который нужен для прохождения авторизации.

Точно таким же образом, компьютер, который приходит и желает присоединиться к одной из сетей VPN, «несет» с собой свое имя со средством авторизации.

Сервер же заносит в свою базу данных вышеуказанную информацию, в частности, имя подключаемого компьютера.

В дальнейшем «фейсконтроль» уже не будет требовать от пришедшего «клиента» его данные.

В принципе, теперь должно быть понятно, каким образом работают сети VPN и что они собой представляют.

На самом же деле в практическом применении все намного сложнее и, если вы захотите стать специалистов по сетям, нужно будет знать еще довольно много информации.

В частности, эта информация касается разновидностей VPN.

Классификация VPN

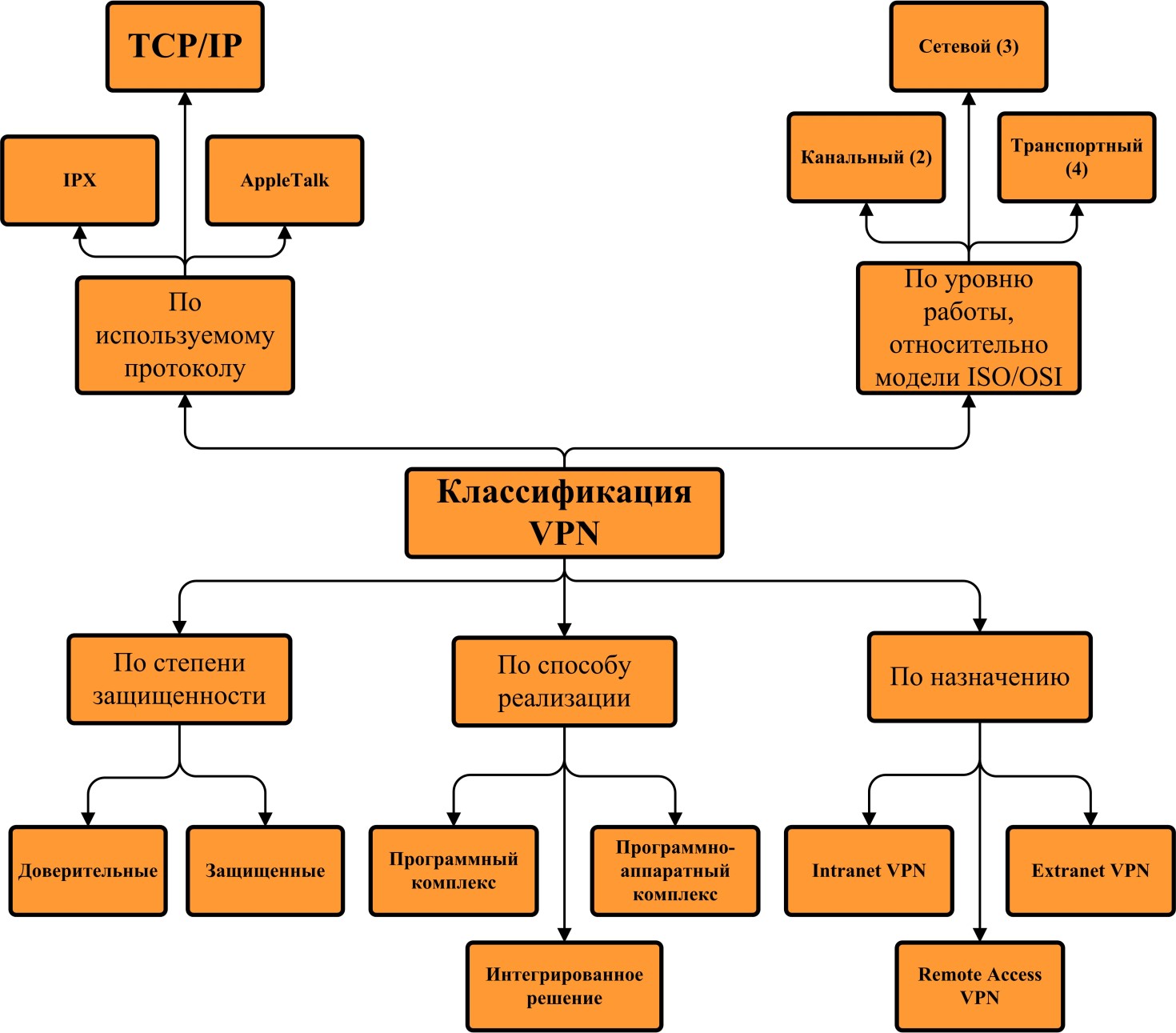

Полная классификация данного вида технологий показана на рисунке №2.

А теперь разберем каждый вид классификаций более подробно.

Критериями классификации являются:

- Степень защиты. По этому критерию существуют такие сети:

- Полностью защищенные – основываются на изначально защищенных сетях;

- «Доверительно» защищенные – меньшая степень защищенности, используются когда «родительская» сеть обладает достаточной степенью надежности.

- Способ реализации. По данному критерию выделяют следующие виды сетей:

- Аппаратными средствами , то есть с помощью реальных устройств (данный вид все-таки немного отходит от канонов классической виртуальной сети, которая не использует всяческие устройства);

- Программными средствами;

- Комбинированный способ .

- Назначение. В рамках этого критерия есть следующие виды VPN:

- Intranet – чаще всего применяется в компаниях, где объединяются несколько филиалов;

- Extranet – применяется для организации сетей, где есть не только внутрикорпоративные участники, а и клиенты;

- Remote Access – используется для организации сетей, в которых присутствуют удаленные филиалы (чаще всего в этих филиалах работает один человек на удаленной основе).

- По протоколу. Хотя возможна реализация VPN при помощи таких протоколов, как IPX и AppleTalk, на практике используется только TCP/IP. Причина очень простая – именно этот протокол повсеместно применяется в сетях интернет и смысла «изобретать велосипед» разработчики просто не видят.

- По уровню работы. Здесь все соответствует классической модели OSI, но VPN работает только на канальном (передача информации по каналам), сетевом (обеспечение соединения) и транспортном (обеспечение передачи данных) уровнях.

Разумеется, на практике одна сеть воплощает в себе сразу несколько классификационных признаков.

Теперь перейдем непосредственно к тому, как настроить VPN сеть при помощи самого обычного компьютера.

Настройка виртуальной сети

Для начала поймем, как это делается на Windows 7 .

На этой операционной системе настройка происходит при помощи следующих сравнительно простых шагов:

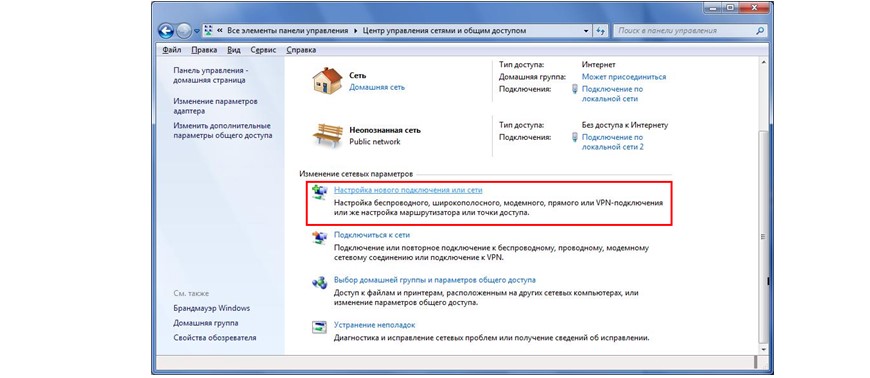

- Открываем «Центр управления сетями и общим доступом». Для этого следует нажать в панели быстрого доступа на значке соединения с сетью правой кнопкой мыши и в выпадающем меню выбрать соответствующий пункт.

- Стоит сказать, что пиктограмма соединения с сетью может иметь не такой вид, как показано на рисунке №3. Она также может иметь такой вид, который можно видеть на рисунке №4.

- В открывшемся окне необходимо нажать на пункт под названием «Насртойка нового подключения или сети» (выделен на рисунке №5).

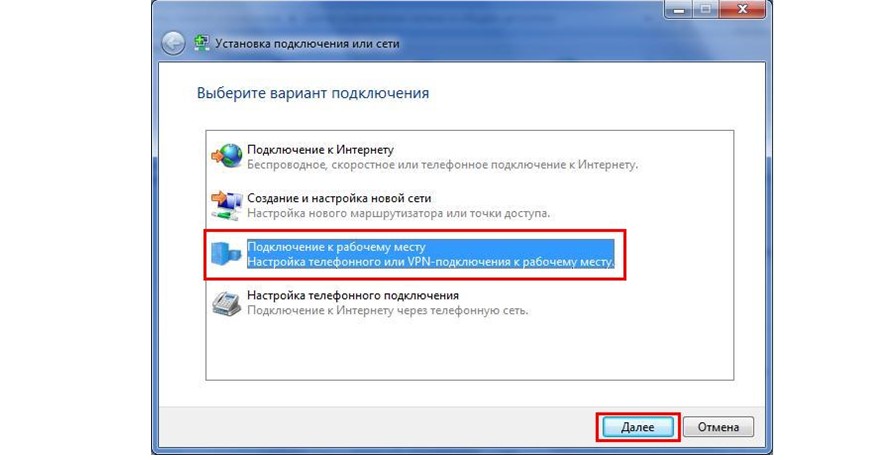

- В открывшемся окне нужно выбрать пункт «Подключение к рабочему месту» и нажать кнопку «Далее» (выделены на рисунке №6).

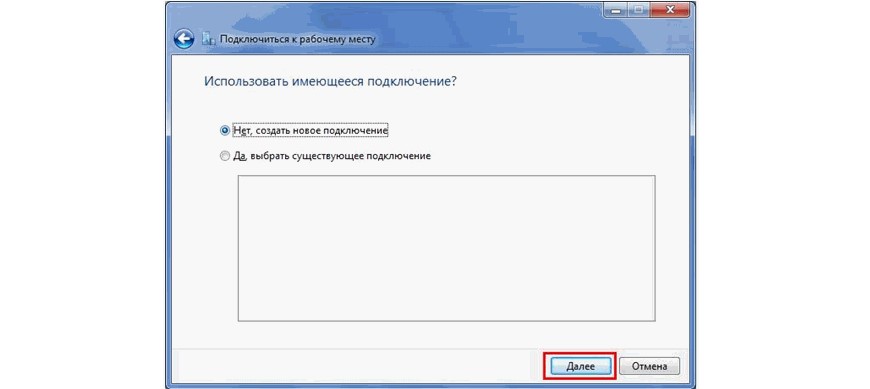

- Если какие-либо VPN соединения уже есть на данном компьютере, появится окно, показанное на рисунке №7. В нем нужно выбрать пункт «Нет, создать новое подключение» и снова-таки нажать кнопку «Далее».

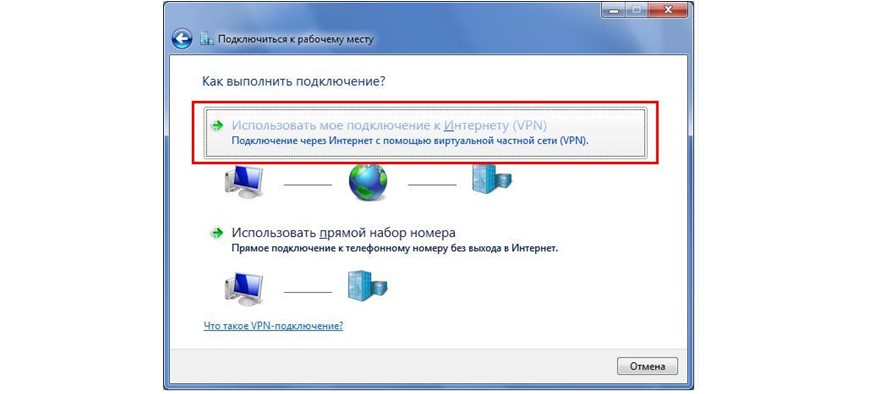

- В появившемся окне следует нажать на пункт «Использовать мое подключение к интернету (VPN)». Здесь нет кнопки «Далее». В этом нет ничего страшного.

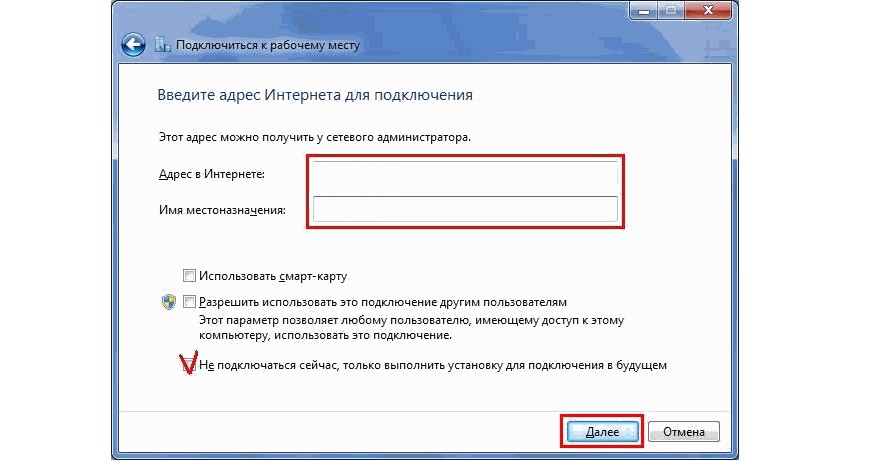

- Теперь нужно будет ввести адрес и имя VPN сети. Как подсказывает само окно создания подключения в Windows 7, его можно узнать у сетевого администратора.

Если вы присоединяетесь к какой-то существующей сети, необходимо узнать у администратора эти данные. Обычно это не составляет никакого труда.

Вводятся они в те поля, которые выделены на рисунке №9.

- В том же окне нужно поставить галочку напротив надписи «Не подключаться сейчас…», после чего нажать кнопку «Далее».

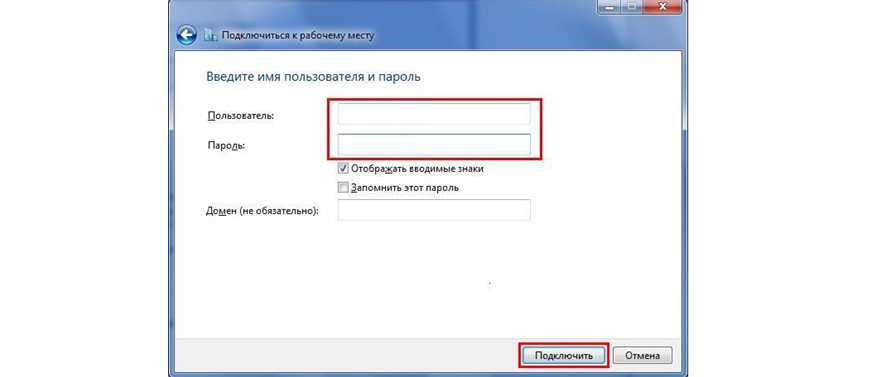

- Теперь останется только ввести логин и пароль от соответствующей сети. Поля для этого выделена на рисунке №10.

Если происходит первое соединение с сетью, придется создать эти данные, после чего сервер проверит их и в случае соответствия «пустит» в сеть, и вы сможете сразу же ей пользоваться.

Если же соединение происходит уже не в первый раз, сервер не будет проверять их, а сразу «пустит» в сеть.

- После ввода соответствующих данных останется просто нажать кнопку «Подключить».

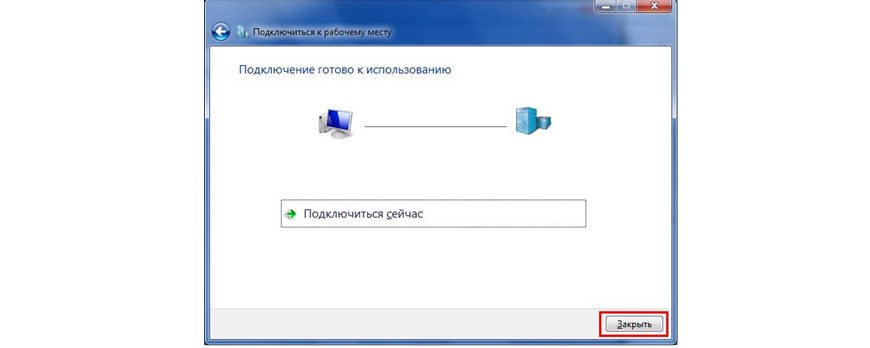

- Далее появится окно, в котором будет фигурировать предложение подключиться к подключенной сети прямо сейчас. Но лучше все-таки закрыть это окно путем нажатия на соответствующую кнопку, выделенную на рисунке №11.

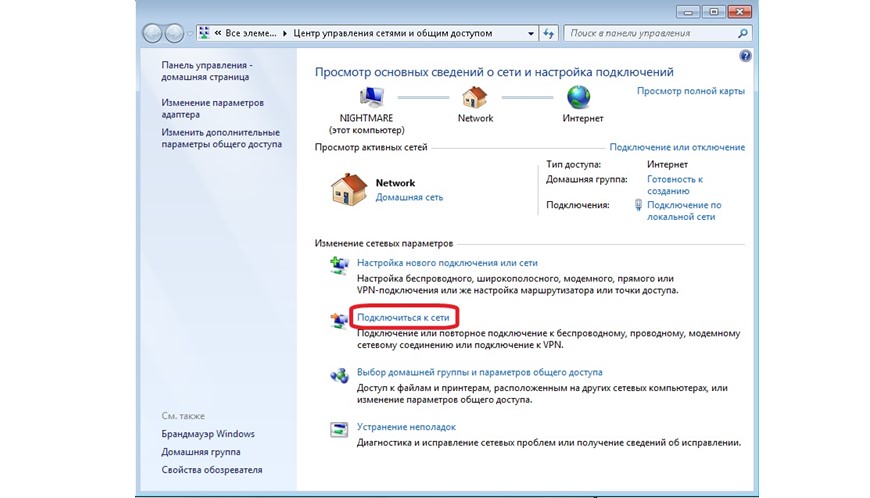

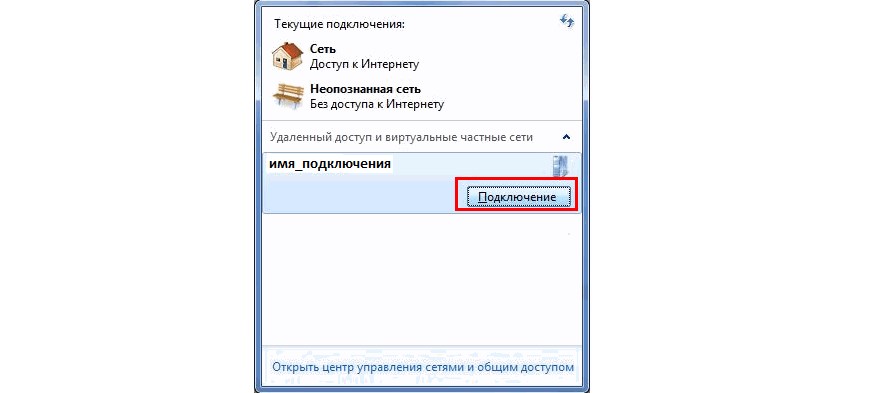

Теперь настройка закончена и осталось только подключиться к созданной сети. Для этого необходимо снова зайти в «Центр управления сетями и общим доступом».

- В открывшемся окне следует выбрать пункт «Подключиться к сети», выделенный на рисунке №12.

- В нем останется выбрать созданное подключение и нажать выделенную на том же рисунке кнопку.

Итак, как настроить VPN подключение на Windows 7 нам уже известно.

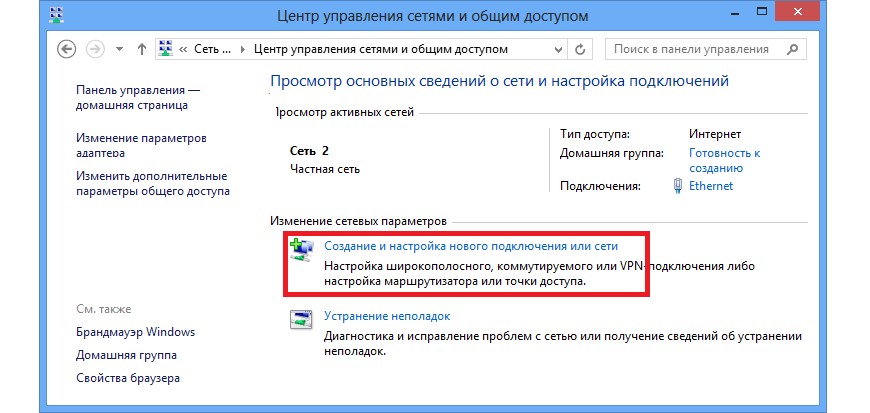

Что касается Windows 10, там алгоритм действий практически тот же самый. Отличаться могут только некоторые элементы интерфейса и пути доступа к ним.

К примеру, «Центр управления сетями и общим доступом» выглядит практически так же, как и в Windows 7.

Более того, там есть очень похожий пункт под названием «Создание и настройка нового подключения или сети».

В дальнейшем действия по настройке практически те же самые, только интерфейс будет несколько отличаться.

Неудобства могут быть лишь у тех пользователей Windows 10, которые пользуются не так называемым классическим видом, а представлением «Панель управления – домашняя страница», нужно будет сначала перейти в раздел «Сеть и интернет», а затем выбрать пункт «Просмотр состояния сети и задач».

В любом случае, абсолютно ничего сложного в процедуре настройки нет и быть не может. Интересно, что VPN соединение можно использовать даже на устройствах Android .

Представьте сцену из остросюжетного фильма, в которой злодей удирает с места преступления по трассе на спорткаре. Его преследует полицейский вертолёт. Автомобиль въезжает в тоннель, имеющий несколько выходов. Пилот вертолёта не знает, из какого выхода появится машина, и злодей уходит от погони.VPN - это и есть тоннель, связывающий множество дорог. Никто извне не знает, где окажутся автомобили, въезжающие в него. Никто извне не знает, что происходит в тоннеле.

Вы наверняка не раз слышали о VPN. На Лайфхакере об этой штуке тоже . Чаще всего VPN рекомендуют потому, что с помощью сети можно получать доступ к контенту, заблокированному по географическому признаку, и в целом повысить безопасность при использовании интернета. Правда же такова, что выход в интернет через VPN может быть не менее опасным, чем напрямую.

Как работает VPN?

Скорее всего, у вас дома есть Wi-Fi-роутер. Подключённые к нему устройства могут обмениваться данными даже без интернета. Получается, у вас есть своя частная сеть, но, чтобы подключиться к ней, нужно физически быть в досягаемости сигнала роутера.VPN (Virtual Private Network) - это виртуальная частная сеть. Она работает поверх интернета, а потому подключиться к ней можно откуда угодно.

Например, компания, в которой вы работаете, может использовать виртуальную частную сеть для удалённых сотрудников. С помощью VPN они подключаются к рабочей сети. При этом их компьютеры, смартфоны или планшеты виртуально переносятся в офис и подключаются к сети изнутри. Для входа в виртуальную частную сеть нужно знать адрес VPN-сервера, логин и пароль.

Использовать VPN довольно просто. Обычно компания поднимает VPN-сервер где-то на локальном компьютере, сервере или в дата-центре, а подключение к нему происходит с помощью VPN-клиента на пользовательском устройстве.

Сейчас встроенные VPN-клиенты есть во всех актуальных операционных системах, в том числе в Android, iOS, Windows, macOS и Linux.

VPN-соединение между клиентом и сервером, как правило, зашифровано.

Значит, VPN - это хорошо?

Да, если вы являетесь владельцем бизнеса и хотите обезопасить корпоративные данные и сервисы. Пуская сотрудников в рабочую среду только через VPN и по учётным записям, вы всегда будете знать, кто и что делал и делает.Более того, владелец VPN может мониторить и контролировать вообще весь трафик, который идёт между сервером и пользователем.

Сотрудники много сидят во «ВКонтакте»? Можно закрыть доступ к этому сервису. Геннадий Андреевич половину рабочего дня проводит на сайтах с мемами? Вся его активность автоматически записывается в логи и станет железным аргументом для увольнения.

Зачем тогда VPN?

VPN позволяет обойти географические и законодательные ограничения.Например, вы в России и хотите . С сожалением вы узнаёте, что этот сервис недоступен из РФ. Воспользоваться им можно, только выходя в интернет через VPN-сервер страны, в которой Spotify работает.

В некоторых странах существует интернет-цензура, ограничивающая доступ к тем или иным сайтам. Вы хотите зайти на какой-то ресурс, но в России он заблокирован. Открыть сайт можно, только выходя в интернет через VPN-сервер страны, в которой он не заблокирован, то есть практически из любой, кроме РФ.

VPN - это полезная и нужная технология, которая хорошо справляется с определённым спектром задач. Но безопасность личных данных по-прежнему зависит от добросовестности поставщика услуги VPN, вашего здравого смысла, внимательности и интернет-грамотности.

Методы VPN. VPN-серверы. Конфигурирование Windows Server для беспроводной VPN. VPN-серверы для Unix. Сетевое оборудование с поддержкой интегрированной VPN. Программное обеспечение VPN-клиента. Конфигурирование Windows для VPN. VPN-клиент Microsoft L2TP/IPSec. Реализация подключения в Windows. Функции Windows ХР. VPN-кпиенты для Unix. Использование беспроводной VPN. Реализация подключения по умолчанию. Отказ от VPN. Использование VPN через коллективную сеть.

Инструменты защиты в спецификации 802.11 недостаточно хороши для защиты данных, передаваемых через беспроводную сеть. Итак, что же является альтернативой? Виртуальная частная сеть (VPN) может добавить другой эффективный способ защиты данных, перемещающихся от беспроводного сетевого клиента к хосту, который может располагаться везде, где есть сетевое подключение.

Для соединения двух точек по сети через кодированный канал VPN использует «туннель данных». Конечные точки могут являться отдельным сетевым клиентом и сетевым сервером, парой компьютеров клиентов или других устройств, а также шлюзами в паре сети. Данные, проходящие через коллективную сеть, являются полностью изолированными от другого сетевого трафика. При этом используется аутентификация с помощью логина и пароля для ограничения доступа авторизованными пользователями, кодирование данных, чтобы сделать их непонятными для посторонних, и аутентификация данных для управления целостностью каждого пакета данных и гарантии того, что все данные происходят от легитимных сетевых клиентов. VPN является не только другим уровнем шифрования. VPN изолирует весь сквозной путь данных от других сетевых пользователей, поэтому неавторизованные пользователи не могут их получить. Работа VPN-сетей протекает на IP-(сетевом) уровне ISO-модели. Поэтому они могут работать выше протоколов 802.11b, работающих на физическом уровне. VPN могут также пропускать данные через сетевое подключение, содержащее более одной физической среды (например, беспроводное соединение, пропускающее данные по направлению к проводной Ethernet-сети). Другими словами, VPN является сквозной службой - не имеет значения, использует ли она беспроводное соединение Ethernet-кабель, стандартную телефонную линию или некую комбинацию той или другой передающей среды. VPN представляет собой туннель, простирающийся от одной сетевой конечной точки к другой независимо от того, какая среда является переносчиком данных. Этим добавляется другой уровень защиты дополнительно к (или в качестве альтернативы) WEP-шифрованию, которое применяется только к беспроводной части сети.

В традиционной VPN удаленный пользователь может регистрироваться в удаленной сети и получать те же сетевые службы, которые доступны для локальных клиентов. VPN часто используются для расширения корпоративных сетей в филиалы и подключения пользователей к сети из дома или других мест, на пример офиса клиента или заказчика. Компьютер клиента, подключенный через VPN-сервер, выглядит для остальной сети (с VPN защитой) так же, как и устройство клиента в этой же комнате или здании. Единственное различие заключается в том, что данные из VPN проходят через VPN-драйвер и коллективную сеть, а не перемещаются в локальную сеть непосредственно из сетевого адаптера.

Все преимущества защиты обычной проводной VPN верны и для VPN с малым радиусом действия, которая реализует туннели через беспроводное соединение, и для VPN с дальним радиусом действия, которая начинается с беспроводной сети и переправляет данные на удаленный сервер. Существуют два различных способа использования VPN: локальная VPN может расширяться только через беспроводную часть сети между устройствами клиентов и точкой доступа, а расширенная сеть может переносить зашифрованные с помощью VPN данные за пределы точек доступа к VPN-серверу через коллективную сеть, такую как интернет или коммутируемое телефонное подключение. Расширенная сеть представляет собой традиционную VPN (проходящую через коллективную сеть, например Интернет), которая исходит от беспроводного сетевого клиента. Эта же VPN может также поддерживать подключения, не содержащие беспроводного сегмента, вместе с логинами от коллективных беспроводных служб в аэропортах или других общественных местах. Это обычный способ использования VPN.

Локальные VPN с малым радиусом действия более интересны для лиц, работающих с беспроводной сетью, так как они добавляют другой уровень защиты для беспроводных соединений. Поскольку данные, перемещающиеся между беспроводными клиентами и сетевыми точками доступа, являются шифрованными (с использованием алгоригма, который более защищен, чем WEP-шифрование), они непонятны для любого постороннего, который может отслеживать сигнал. К тому же, поскольку VPN-сервер на точке доступа не будет принимать данные от беспроводных клиентов, которые не используют правильные VPN-драйверы и пароли, злоумышленник не может войти в сеть, представившись клиентом для для точки доступа.

Целью беспроводной VPN является защита беспроводного соединения между клиентами и точкой доступа и блокирование неавтори зова иных пользователей. Поэтому изолированные и кодированные данные могут перемещаться только в пределах одной комнаты, а не на сотни или тысячи километров. Разумеется, точка доступа может также отправить зашифрованные с помощью VPN-данные через Интернет к компьютеру в удаленном месте.

VPN-сервер располагается между беспроводной точкой доступа и локальной сетью, поэтому все пакеты, перемещающиеся по беспроводной части сети, будут шифрованными.

Для ясности диаграмма показывает VPN-сервер как отдельный компонент, но на практике наиболее практичным способом добавления VPN-защиты в беспроводную сеть является использование маршрутизатора или шлюза, включающего поддержку VPN. Маршрутизаторы с функцией VPN доступны от нескольких поставщиков, включая Alvarion, Colubris и Nexland.

Методы VPN

VPN пересылает данные через одну или более промежуточную сеть к точке назначения в другой сети. Туннельный клиент VPN инкапсулирует имеющиеся пакеты данных или фреймы путем добавления нового заголовка с трассировочной информацией, которая инструктирует их о способе достижения конечной точки VPN. Путь прохождения через промежуточные сети называется туннелем. В конечной точке туннеля VPN-сервер удаляет туннельный заголовок и отправляет данные кточке назначения, определяемой полями заголовков. Точная форма туннеля не оказывает никакого влияния на данные, так как данные воспринимают туннель как соединение точка-точка.

Туннельные заголовки могут принимать несколько форм. Методами, наиболее широко используемыми в VPN, являются протокол туннельного соединения точка-точка - PoinHo-Point Tunneling Protocol (РРТР), протокол туннельного соединения второго уровня - Layer Two Tunneling Protocol (L2TP) и режим IP Security (IPSec). РРТР и L2TP могут перемещать данные через сети IP, IPX и NetBEUI; IPSec ограничен IР-сетями. Как клиент, так и сервер должны использовать один и тот же протокол. В РРТР и L2TP клиент и сервер должны конфигурировать туннель для каждой передачи перед началом обмена данными. Параметры конфигурирования включают путь через промежуточную сеть и спецификации шифрования и сжатия. После завершения передачи клиент и сервер разрывают подключение и закрывают туннель.

В случае соединения по сети IPSec клиент и сервер до начала обмена данными должны реализовать туннель через промежуточные сети в отдельной транзакции.

Каждый из этих протоколов обладает своими преимуществами и недостатками, но все они достаточно хороши для создания защищенной связи между беспроводным сетевым клиентом и точкой доступа. Отличия между всеми тремя носят скорее технический, чем практический характер. Вы можете найти прекрасное описание работы всех трех протоколов в официальном документе Microsoft, озаглавленном Virtual Private Networking in Windows 2000: An Overview (Виртуальная частная сеть в Windows 2000: Обзор), который доступен в online-режиме на http://www.microsoft.com/windows2000/docs/VPNoverview.doc.

VPN-сервер

VPN-сервер может быть частью Unix- или Windows-сервера либо встроен в автономный сетевой маршрутизатор или шлюз. Если ваша сеть уже использует отдельный компьютер в качестве выделенного сервера, его же можно принять и за VPN-сервер.

Десятки производителей VPN-оборудования предлагают маршрутизаторы, шлюзы и другие продукты, поддерживающие один или более VP N-протоколов.

Каждый из этих продуктов имеет свой набор функций, поэтому важно протестировать конкретную комбинацию клиента и сервера, которые вы собираетесь использовать в вашей сети, перед тем, как остановить на них выбор. Консорциум виртуальных частных сетей - Virtual Private Network Consortium (VPNC) переходит к набору тестов на взаимодействие и стандартам сертификации (во многом аналогичным Wi-Fi-стандартам для оборудования 802.11b). Web-сайт VPNC, расположенный на http://www.vpnc.org. перечисляет продукты, прошедшие тесты на взаимодействие, а также предоставляет ссылки на источники информации о многих VPN-продуктах.

Конфигурирование Windows Server для беспроводной VPN

Если вы склоняетесь к использованию Windows Server, РРТР станет, возможно, самым простым для применения протоколом, так как он был создан как спецификация Microsoft. Он обеспечивает всестороннюю поддержку РРТР во многих версиях Windows, поэтому относительно просто конфигурирует РРТР-клиентов и серверы без необходимости применения посреднического оборудования. Windows 2000 и Windows ХР также поддерживают L2TP.

Компьютер, используемый как РРТР сервер, должен работать под одной из серверных операционных систем Microsoft: Windows NT Server 4.0, Windows 2000 Server или Windows XP Server. Для сервера также необходимы две сетевые интерфейсные карты: одна подключается к проводной сети или интернет-шлюзу, а другая подключается к беспроводной сети. Интерфейсная карта, подключенная к беспроводному порту, обычно присоединяется непосредственно к Ethernet-порту беспроводной точки доступа.

Точный процесс установки РРТР на Windows Server каждой версии Windows слегка отличается, но общие этапы остаются одинаковыми. Для получения необходимой информации по конфигурированию конкретной операционной системы обратитесь за помощью к оперативным окнам Help (Помощь), Microsoft"s Resource Kit (Пакет ресурсов Microsoft) и другой online-документации для вашей операционной системы. В последующих разделах в общих чертах приведены этапы конфигурирования.

Конфигурирование подключения к проводной сети

Соединение с LAN или другой сетью является выделенным подключением через сетевой адаптер. Профиль сетевого подключения для данного соединения должен включать IP-адрес и маску подсети, назначенные этому подключению, а также принятый по умолчанию адрес, присвоенный сетевому шлюзу.

Конфигурирование VPN-подключения

VPN-подключение обычно представляет собой Ethernet-соединение с одной или более точками доступа. Профиль подключения на сервере для VPN-соединения должен включать IP-адрес и маску подсети, назначенные этому порту, а также адреса DNS- и WINS-серверов, используемые данной сетью. Конфигурирование сервера удаленного доступа в качестве маршрутизатора. Сервер должен использовать либо статические пути, либо протоколы трассирования, делающие каждого беспроводного клиента доступным из проводной сети.

Включение и конфигурирование сервера для РРТP- или L2TR-клиентов

Windows использует службу удаленного доступа - Remote Access Service (RAS) и протокол соединения точка-точка - Point-to-Point Protocol (РРР) для реализации VPN-подключений. Служба Routing and Remote Access (Маршрутизация и удаленный доступ) включает RAS, а VPN-подключение требует следующих функций конфигурирования RAS:

- Authentication Method - шифрованные РРТР-подключения используют методы аутентификации MS-CHAP или EAP-TLS;

- Authentication Provider - либо встроенная в Windows 2000 процедура, либо внешний RADIUS-сервер могут проверять сетевых клиентов;

- IP Routing - IP Routing и удаленный доступ на базе IP должны быть активны. Если проводная сеть ожидает DHCP-конфигурирование, то должен быть включен сервер DHCP

Конфигурирование РРТР- или L2TP-портов

Настройте каждый РРТР- или L2ТР-порт для разрешения удаленного доступа.

Конфигурирование сетевых фильтров

Входные и выходные фильтры защищают сервер удаленного доступа от отправки и приема данных, которые не исходят от VPN-клиента, отклоняют отправку данных от (и к) неавторизованных пользователей, поэтому злоумышленники не смогут получить доступ к интернет-подключению (или к проводной локальной сети) через беспроводную сеть.

Конфигурирование служб удаленного доступа

Разрешение удаленного доступа для каждого беспроводного клиента должно быть настроено на разрешение доступа к RAS-серверу, а тип порта - на правильный VPN-протокол (например, РРТР или L2TP). Профиль для каждого подключения должен содержать тип используемого шифрования. В Windows существуют три степени надежности кодирования:

- основное: с использованием 40-битного ключа шифрования;

- сильное: с использованием 56-битного ключа шифрования;

- самое сильное: с использованием 128-битного ключа шифрования

VPN-серверы для Unix

РоРТоР является РРТР-сервером для Linux, OpenBSD, FreeBSD и других версий Unix. Информация о настройке и использовании, а также загрузка текущей версии доступны на http://poptop.lineo.com.

Все версии BSD (включая FreeBSD. Net BSD. OpenBSD и Mac OS X) в качестве части программного пакета содержат IPSec VPN-клиента и сервер.

Linux FreeS/WAN представляет собой наиболее популярную версию IPSec для Linux. Зайдите на http://www.freeswan.org для загрузки, получения документации и доступа к сообществу пользователей FreeS/WAN.

Если вы используете брандмауэр Linux, стоит обратить внимание на VPN-маскарадинг как на альтернативу программам-надстройкам типа РоРТоР. Linux использует функцию IP-маскарадинга из ядра Linux для реализации подключения к Интернету множества клиентов через одно соединение. VPN-маскарадинг является частью IP-маскарадинга, поддерживающей РРТР- и IPSec-клиентов. Руководство для Linux по VPN-маскарадингу находится на http://www.linuxdoc.Qrg/HQWTO/VPN-Masguerade-HQWTO.html

Сетевое оборудование с поддержкой интегрированной VPM

Выделенный компьютер, работающий под Linux или одной из BSD-версий Unix, может стать недорогим VPN-сервером; или, если вы используете Windows Server для других целей, он может также обеспечивать поддержку VPN за небольшую стоимость или вообще бесплатно. Однако полномасштабный сетевой сервер часто является сложным и не всегда лучшим решением относительно простой проблемы. Многие свитчи, маршрутизаторы, шлюзы и брандмауэры также включают поддержку VPN. Cisco, 3Com, Intel и многие другие производители выпускают VPN-продукты, которые часто гораздо проще в установке и управлении, чем отдельный компьютер.

В беспроводной сети VPN-сервер не нуждается во всех «наворотах», которые свойственны серверу в крупной корпоративной сети. Маршрутизатор, расположенный между беспроводной точкой доступа и проводной частью корпоративной сети, может легко выполнять роль VPN-сервера. В домашней сети VPN-сервер может работать между точкой доступа и DSL или кабельным модемом.

Автономное оборудование VPN-клиента между компьютером и сетью также доступно, но не так практично в беспроводной сети, поскольку беспроводной сетевой адаптер практически всегда вставляется в сам компьютер.

Программное обеспечение VPN-клиента

Беспроводной клиент подключается к VPN-серверу через его беспроводное Ethernet-соединение с точкой доступа, которое операционная система воспринимает как сетевое подключение. Чтобы настроить VPN-туннель через данное подключение, необходимо в качестве сетевой службы установить туннельный протокол.

Конфигурирование Windows для VPN

Большинство версий Windows снабжено поддержкой виртуальных частных сетей, но эта функция не является частью принятой по умолчанию инсталляции.

Поэтому первым этапом при настройке VPN-клиента является установка протокола. В пользовательских версиях Windows выполните следующее:

1. В Control Panel (Панель управления) выберите Add > Remove Programs (Установка · Удаление программ).

2. Откройте вкладку Windows Setup (Установка Windows) в окне Add/Remove Program Properties (Свойства установки/удаления программ).

3. Выберите Communications (Связь) в перечне Components (Компоненты) и затем Details (Детали). Откроется окно Communications (Связь).

4. Прокрутите список компонентов, чтобы найти Virtual Private Networking (Виртуальная частная сеть). Установите флажок рядом с данным пунктом.

5. Щелкните по кнопке ОК (Да) в окне Communications (Связь) и окне Add/Remove Programs (Установка/удаление программ).

6. Выполните перезагрузку, когда компьютер предложит вам это сделать.

В Windows NT и Windows 2000 выполните следующее:

1. В Control Panel (Панель управления) выберите пункт Network (Сеть).

2. На вкладке Protocols (Протоколы) щелкните по кнопке Add (Добавить). Откроется диалоговое окно Select Network Protocol (Выбор сетевого протокола).

3. Выберите Point to Point Tunneling Protocol (Туннелинг точка-точка протокол) из списка Network Protocols (Сетевые протоколы) и щелкните по кнопке ОК (Да). Windows загрузит РРТР-файлы.

4. Когда откроется окно РРТР Configuration (РРТР конфигурация), выберите количество VPN-стройств, которые вы хотите поддержать на этом клиенте. В большинстве случаев для беспроводного клиента достаточно одного устройства.

5. Щелкните по кнопкам ОК (Да) во всех открытых окнах.

6. Перезагрузите компьютер, чтобы сделать VPN-клиента активным.

7. Чтобы добавить VPN-клиент в качестве порта службы удаленного доступа, откройте Control Panel (Панель управления) и снова выберите Network (Сеть). Откройте вкладку Services (Службы) и выберите функцию Remote Access Service (Служба удаленного доступа).

8. Щелкните по кнопке Properties (Свойства), чтобы открыть диалоговое окно RAS Properties (Свойства RAS).

9. Выберите Add (Добавить), чтобы открыть окно Add RAS Device (Добавить RAS-устроЙство).

10. Если VPN 1-RASPPTPM не видно, откройте раскрывающийся список устройств, выберите VPN 1-RASPPTPM и щелкните по кнопке ОК (Да).

11. Выберите VPN-порт, а затем Configure (Конфигурирование). Выберите пункт, определяющий беспроводной сетевой порт, и щелкните по кнопке ОК (Да).

Наконец, вы должны создать профиль подключения, который выполняет подключение к VPN-серверу:

1. В Control Panel (Панель управления) или окне My Computer (Мой компьютер) откройте Dial-Up Networking (Коммутируемая сеть).

2. Дважды щелкните по иконке Make New Connection (Создать новое подключение). Запустится Make New Connection Wizard (Мастер установки нового подключения).

3. В первом окне мастера введите название вашего VPN-сервера в поле Type a Name (Введите название).

4. Откройте меню Select a Device (Выбор устройства) и выберите функцию VPN Adapter (VPN-адаптер). Щелкните по кнопке Next (Далее) для перехода к следующему окну мастера.

5. Введите IP-адрес VPN-сервера в поле Host Name or IP Address field (Имя или IP-адрес хоста). Щелкните по кнопке Next (Далее). Мастер подтвердит, что профиль нового подключения создан.

6. Выберите команду Finish (Готово), чтобы закрыть мастер. Вы должны увидеть иконку для профиля нового подключения в окне Dial-Up Networking (Коммутируемая сеть).

7. Если вы планируете часто использовать беспроводное VPN-подключение, создайте ярлык для профиля нового подключения. Windows автоматически разместит его на рабочем столе.

В Windows ХР мастер делает весь процесс гораздо проще:

1. В Control Panel (Панель управления) откройте Network Connections (Сетевые подключения).

2. Дважды щелкните по иконке New Connection Wizard (Мастер новых подключений).

3. Когда откроется окно Network Connection Туре (Тип сетевого подключения), показанное на рис. 15.6, выберите функцию Connect to the Network at My Workplace (Подключиться к сети на рабочем месте).

4. В окне Network Connection (Сетевое подключение), изображенном на рис. 15.7, выберите функцию Virtual Private Network Connection (Подключение через виртуальную частную сеть) и щелкните по кнопке Next (Далее).

5. В окне Connection Name (Название подключения) введите название беспроводного VPN-подключения. Это название появится на ярлыках рабочего стола для этого подключения. Щелкните по кнопке Next (Далее).

6. В окне Public Network (Коллективная сеть), показанном на рис. 15.8, выберите функцию Do Not Dial (Некоммутируемый вызов), так как вам не нужно подключаться через телефонную линию. Щелкните по кнопке Next (Далее).

7. В окне VPN Server Selection (Выбор VPN-сервера), показанном на рис. 15.9, введите IP-адрес VPN-сервера.

8. Щелкните по кнопке Next (Далее), а затем - по Finish (Готово) для завершения работы мастера.

VPN-клиент Microsoft L2TP/IPSec

Microsoft содержит клиента для L2ТР-подключений с помощью IPSec в Windows 2000 и Windows ХР. Похожая программа для Windows 98, Windows Me и Windows NT Workstation 4.0 доступна для бесплатной загрузки у Microsoft. Для поиска программы зайдите на Web-страницу Microsoft"s Windows 2000 Tools and Utilities (Инструменты и утилиты для Windows 2000), находящуюся на http://www.microsoft.com/windows2000/downloads/tools/default.asp. и выберите соответствующую ссылку.

Реализация подключении в Windows

Сразу после установки профиля VPN-подключения можно легко подключить клиента Windows к хостовой сети или Интернету через беспроводное VPN-соединение: просто дважды щелкните по иконке профиля подключения. Windows запросит логин и пароль и затем выполнит подключение.

Если ваше беспроводное соединение представляет собой наиболее часто используемый путь подключения к Интернету, вы можете сделать его подключением по умолчанию, которое будет открываться всякий раз при запуске сетевого приложения, например Web-браузера или программы клиента электронной почты. Чтобы сделать VPN-профиль установленным по умолчанию, выполните следующие действия:

1. Откройте окно Internet Properties (Свойства Интернета) в Control Panel (Панель управления).

2. Выберите вкладку Connections (Подключения).

3. В поле Dial-Up Settings (Настройки коммутируемого подключения) выберите профиль VPN-подключения из списка и щелкните по кнопке Set Default (Установить по умолчанию).

4. Щелкните по кнопке Settings (Настройки). В поле Dial-Up Settings (Настройки коммутируемого подключения) введите свой логин и пароль на VPN-сервере.

5. Выберите функцию Dial Whenever a Network Connection Is Not Present (Использовать при отсутствии подключения к сети).

Функции Windows ХР

Windows ХР обеспечивает многие функции VPN, которые были недоступны в ранних версиях Windows. Для их установки произведите следующую последовательность:

1. Откройте окно Network Connections (Сетевые подключения) в Control Panel (Панель управления). Если у вас есть ярлык для вашего VPN-подключения на рабочем столе, вы можете пропустить этот пункт.

2. Дважды щелкните по иконке VPN. Откроется окно Connect (Подключить).

3. Щелкните по кнопке Properties (Свойства). Откроется окно Properties (Свойства) для вашего VPN-клиента.

4. IP-адрес VPN-сервера уже должен быть виден в поле Host Name (Название хоста). Функция Dial Another Connection First (Установить сначала другое подкключение) должна быть отключена. Выберите вкладку Networking (Сеть) для просмотра функций.

5. Выберите тип VPN-сервера, который ваша сеть будет использовать, в меню Туре of VPN (Тип VPN). Если вы не знаете тип VPN, выберите функцию Automatic (Автоматически).

6. Выберите Internet Protocol (TCP/IP) из списка компонентов подключения и щелкните по кнопке Properties (Свойства), чтобы изменить сетевые настройки.

7. Активизируйте вкладку Advanced (Дополнительно) для отображения окна. Если ваша сеть еще не защищена брандмауэром, включите функцию Internet Connection Firewall (Брандмауэр подключения к Интернету). Это обезопасит беспроводного клиента от атак, осуществляемых из Интернета.

Вкладки Options (Свойства) и Security (Безопасность) в окне Properties (Свойства) управляют свойствами подключения, которые обычно не меняются с принятых по умолчанию настроек. Сетевые администраторы, желающие изменить настройки защиты, должны проинструктировать своих пользователей о том, как сконфигурировать эти функции для соответствия специальным требованиям сети.

VPN-клиенты дли Unix

Использование VPN на компьютере, работающем под Unix, является более сложным, чем запуск VPN с машины под Windows, так как клиент не интегрирован в ядро. Поэтому нужно найти программу клиента, которая работает с версией Unix и необходимым VPN-протоколом. Программы, обеспечивающей универсального VPN-клиента и некоторых комбинаций, например РРТР для BSD версий Unix, кажется, вообще не существует. РРТР-Unix PPTP-Unux является клиентом Linux, который подключается к РРТР-серверам. Разработчики программы поощряют пользователей к созданию портов для других версий Unix, но свою деятельность сосредотачивают на Linux. Неофициальная домашняя страница для проекта клиента PPTP-Unux находится на http://www.scooter.сх/alpha/pptp.himl.

IPSec-клиенты

Пользователи Linux могут выбирать из нескольких реализаций IPSec:

- FreeS/WAN (http://www.freeswan.org);

- pipsecd (http://perso.enst.fr/~beyssac/pipsec):

- NIST Cerberus (http://www.antd.nist.gov/cerberus).

IPSec входит в состав пакета OpenBSI). Вы можете найти пособие, объясняющее, как его использовать, на http://www.x-itec.de/projects/tuts/ipsec-howto.lxt. IPSec-реализация для FreeBSD находится на http://www.r4k.net/ipsec. Для получения информации об IPSec для NetBSD зайдите на http://www.netbsd.org/Documentation/network/ipsec.

Использование беспроводной VPN

Когда вы разрабатываете VPN для защиты данных в сети, проходящих через беспроводное соединение, важно понимать, где в точности расположены конечные точки VPN-туннеля. Если VPN реализует туннель только через беспроводное соединение, сеть будет выглядеть так же, как и без VPN. Однако, если VPN реализуется между точками доступа через глобальную сеть (такую, как Интернет), беспроводной сетевой клиент может выглядеть как компонент сети в другом здании.

Насколько же далеко должна простираться ваша беспроводная VPN? Это зависит от того, что вы хотите при помощи нее выполнять. Если ваша беспроводная сеть предназначена для поддержки ноутбуков и других портативных компьютеров офиса, фабрики или кампуса, имеет смысл поставить сервер между сетью точек доступа и подключением к вашей корпоративной сети. Это защитит данные беспроводных пользователей и не пустит в сеть неавторизованных пользователей, но не повлияет на тех, чьи компьютеры подключены к сети по кабелям. В домашней или малой офисной сети точки доступа, скорее всего, подключаются к маршрутизатору интернет-шлюзаа, который обеспечивает доступ в Интернет для всех компьютеров офиса или дома. Если точка доступа и шлюз являются отдельными устройствами, вы можете расположить VPN-сервер между обоими. Но если точка доступа и шлюз совмещены в одном корпусе, вам придется выбрать один из указанных ниже способов подключения. Используйте VPN-клиентов на всех компьютерах (включая настольные машины, связанные проводами со шлюзом) и разместите клиента между шлюзом и интернет-модемом.

Можно также игнорировать порты проводной Ethernet на шлюзе и добавить новый хаб или свитч между VPN-сервером и интернет-модемом.

Реализация подключении по умолчанию

Если вы используете беспроводную сеть с VPN-защитой большую часть времени, следует сделать VPN-профиль подключением по умолчанию. Всякий раз при запуске сетевого приложения компьютер будет пытаться подключиться через VPN до тех пор, пока вы не установите другое подключение (например, коммутируемую телефонную линию). Чтобы установить в Windows профиль подключения как принятый по умолчанию, откройте окно Dial-Up Networking (Коммутируемая сеть). В Windows ХР используйте окно Network Connections (Сетевые подключения). Щелкните правой клавишей мыши по иконке профиля, который хотите использовать, и выберите в меню функцию Set as Default (Установить как принятое по умолчанию).

Чтобы подключиться к VPN, которая не является принятой по умолчанию, дважды щелкните по иконке профиля VPN-подключения. Вы увидите окно регистрации. Введите ваш логин и пароль и выберите Connect (Подключиться). Если VPN-сервер распознает вашу учетную запись, он установит подключение.

Отказ от VPN

Даже несмотря на то, что вы обычно используете VPN для защиты беспроводных данных, иногда хочется отправить данные в чистом виде, без применения VPN. Например, есть возможность использовать VPN в офисе или дома, но в аэропорту или в другом общественном месте, не защищенном VPN, компьютер и сетевой адаптер необходимы для прямого подключения.

К тому же программы конфигурирования, управляющие рабочим каналом сети, SSID и другими функциями, являются утилитами на базе Web, интегрированными в точку доступа. Так как точка доступа находится внутри VPN-туннеля, невозможно отправить команды точке доступа по VPN.

Важно помнить, что VPN вы можете использовать, когда есть такая необходимость, и отказаться от нее, если вы хотите реализовать подключение напрямую.

Использование VPN через коллективную сеть

Когда вы подключаете портативный компьютер к своей корпоративной сети через коллективную в аэропорту или конференц-зале, вы можете подключиться через нее к Интернету и затем к вашему корпоративному VPN-серверу. Так как вам необходимо зарегистрироваться в коллективной сети, перед тем как инициировать VPN-подключение, необходимо создать отдельный профиль подключения «VPN через коллективную сеть» в дополнение к тому, который вы используете из собственного офиса. Профиль должен ссылаться на ваш корпоративный VPN-сервер, но не должен стать подключением по умолчанию.

Для подключения через коллективную сеть на компьютере, работающем под Windows, выполните следующие действия:

1. Включите компьютер с установленным беспроводным сетевым адаптером.

2. Используйте вашу утилиту конфигурирования беспроводной сети для выбора коллективной сети, которую вы хотите использовать.

3. Запустите Internet Explorer, Netscape Navigator или какой-либо другой Web-браузер. Вы увидите окно регистрации коллективной сети.

4. Введите название учетной записи и пароль. Коллективная сеть распознает ваш логин.

5. Сверните окно браузера и откройте окно Dial-Up Networking (Коммутируемая сеть).

6. Дважды щелкните по иконке для VPN через профиль Public Network (Коллективная сеть). Компьютер подключится через Интернет к вашей корпоративной LAN.

7. Введите логин и пароль для своей корпоративной сети.

В 21 веке информационные технологии занимают неотъемлемое место в жизни практически любого человека. Даже 80-летняя бабушка из деревни, не знающая, как включить компьютер, косвенно связанна с ними. Базы данных, банковские счета, учетные записи в мессенджерах — все это требует высокого уровня безопасности. Интернет, разросшийся до глобальных масштабов, как и любой другой механизм, с усложнением конструкции — становится более уязвимым. Чтобы защитить конфиденциальную информацию, была изобретена технология VPN.

VPN подключение (от англ. Virtual Private Network — виртуальная частная сеть) — технология, позволяющая искусственно сформировать локальную сеть из участников сети интернет, не связанных физически прямым соединением. Это — надстройка над глобальной сетью, обеспечивающая между узлами связь, которая со стороны клиента кажется прямой.

Зачем нужно VPN соединение и как оно работает

Как работает VPN соединение

Виртуальная сеть VPN работает по принципу установки фиксированного подключения. Связь может устанавливаться напрямую, между двумя узлами одного уровня (по принципу «сеть-сеть» или «клиент-клиент»), или (что более распространено) — между сетью и клиентом. Один из элементов (сервер-инициатор подключения) должен иметь статический (постоянный) адрес IP, по которому его будут находить другие узлы сети. На сервере создается точка доступа в виде шлюза, с доступом в интернет. К ней присоединяются другие участники сети, подключение выполняется в виде изолированного тоннеля.

Для всех узлов коммутации, через которые проходят пакеты данных, информация зашифрована. Она передается в виде неразборчивого потока, перехват которого не даст хакерам ничего. Ключи кодирования-декодирования у многих протоколов (например, OpenVPN) хранятся только на конечных устройствах. А без них злоумышленники не могут сделать с перехваченными данными ничего. Для максимальной безопасности, архив с сертификатами и ключами (без которых не получится поднять защищенный VPN) можно переслать в зашифрованном виде, или вручную передать на флешке. В таком случае вероятность постороннего проникновения в компьютеры сети сводится к нулю.

Зачем нужен VPN

Прямая связь

В сети интернет не имеет значения физическая дистанция между участниками и сложность маршрута, по которому они обмениваются данными. Благодаря IP-адресации и DNS узлам, получить доступ к другому компьютеру во всемирной паутине можно из любого уголка земного шара. Гораздо важнее уровень безопасности соединения, особенно, при обмене конфиденциальной информацией. Чем больше точек коммутации (маршрутизаторов, шлюзов, мостов, узлов) проходят данные — тем выше вероятность их перехвата злоумышленниками. Имея физические параметры ПК или сервера (например, его IP-адрес) — посредством уязвимых методов подключения хакеры могут проникнуть в него, взломав парольную защиту. Именно от таких посягательств призван защитить протокол VPN.

Разблокировка доступа к ресурсам

Вторая функция VPN-сетей — открытие доступа к заблокированным ресурсам. Если на территории страны, в том или ином виде, действует цензура интернета (как в Китае) — ее граждане могут быть ограничены в доступе некоторым ресурсам. Выход в сеть через зарубежные сервера VPN позволяет избежать угрозы репрессий представителям оппозиционных сил в тоталитарных странах. Гос. органы, препятствующие свободе слова (как в Китае или КНДР), не смогут предъявить обвинений в просмотре «идеологически вредных» ресурсов, даже если провайдеры предоставят им бэкап всех перехваченных данных.

Некоторые онлайн-сервисы могут блокировать доступ клиентам из стран и регионов, где они официально не представлены. Такое иногда делают онлайн-игры, международные платежные системы, торговые площадки, интернет-магазины, системы онлайн-дистрибьюции цифрового контента (музыки, фильмов, игр). VPN-сервер, базирующийся в стране, где доступ открыт, снимает такие ограничения и позволяет совершать покупки.

Защита от взлома частных ресурсов

Еще одна причина, зачем нужно VPN подключение частным клиентам — удаленное администрирование. Если хочется максимально защитить сервер от посторонних вмешательств, можно создать «белый список» IP-адресов, имеющих доступ к нему. Когда один из них (адресов) принадлежит частному VPN-серверу — к администрируемому серверу можно безопасно подключиться из любой точки мира, используя шифрованную связь. Объект администрирования будет считать, что к нему подключились с разрешенного терминала, а администратор может не беспокоиться о риске взлома.

Защита коммерческой тайны

Протоколы VPN пользуются спросом в коммерческих структурах, работающих с деньгами и экономической тайной. Виртуальная защищенная сеть не дает хакерам взломать счета или выведать промышленные секреты и технологии. Сотрудники, которым по долгу службы необходимо поучить доступ к сетевым ресурсам компании из дому или в командировке, через VPN могут организовать подключение, не подвергая корпоративную сеть угрозе взлома.

VPN (Virtual Private Network) – это виртуальная частная сеть.

Если говорить общедоступным языком, VPN — это абсолютно защищенный канал, который соединяет ваше устройство с выходом в Интернет с любым другим в мировой сети. Если еще проще, то можно это представить более образно: без подключения к VPN-сервису ваш компьютер (ноутбук, телефон, телевизор или любое другое устройство) при выходе в сеть подобен частному дому не огороженному забором. В любой момент каждый может намеренно или случайно поломать деревья, потоптать грядки на вашем огороде. С использованием VPN ваш дом превращается в неприступную крепость, нарушить защиту которой будет просто невозможно.

Как это работает?

Принцип работы VPN простой и «прозрачный» для конечного пользователя. В момент вашего выхода в сеть, между вашим устройством и остальным Интернетом создается виртуальный «туннель», блокирующий любые попытки извне проникнуть внутрь. Для вас работа VPN остается абсолютно «прозрачной» и незаметной. Ваша личная, деловая переписка, разговоры по Скайпу или телефону никоим образом не смогут быть перехвачены или подслушаны. Все ваши данные шифруются по особому алгоритму шифрования, взломать который практически невозможно.

Помимо защиты от вторжения извне VPN предоставляет возможность виртуально на время побывать в любой стране мира и использовать сетевые ресурсы этих стран, просматривать телевизионные каналы, которые до этого были недоступны. VPN заменит ваш IP-адрес на любой другой. Для этого вам достаточно будет выбрать страну из предлагаемого списка, например Нидерланды и все сайты и сервисы, на которые вы будете заходить, будут автоматически «думать», что вы находитесь именно в этой стране.

Почему не анонимайзер или прокси?

Возникает вопрос: а почему бы просто не использовать какой-нибудь анонимайзер или прокси-сервер в сети, ведь они тоже подменяют IP-адрес? Да все очень просто – ни один из вышеупомянутых сервисов не дает защиты, вы по-прежнему остаетесь «видны» для злоумышленников, а значит и все те данные, которыми вы обмениваетесь в Интернете. И, вдобавок работа с прокси-серверами требует от вас определенного умения выставлять точные настройки. VPN действует по следующему принципу: «Подключился и работай», никаких дополнительных настроек он не требует. Весь процесс подключения занимает пару минут и очень прост.

О бесплатных VPN

При выборе следует помнить о том, что у бесплатных VPN почти всегда существуют ограничения по объему трафика и скорости передачи данных. Значит может сложиться такая ситуация когда вы просто не сможете продолжать пользоваться бесплатным VPN. Не стоит забывать о том, что бесплатные VPN далеко не всегда отличаются стабильностью и часто бывают перегружены. Даже, если у вас лимит не превышен, передача данных может затянуться на большой промежуток времени из-за высокой загруженности сервера VPN. Платные сервисы VPN отличает большая пропускная способность, отсутствие ограничений, как по трафику, так и по скорости, а уровень безопасности выше, чем у бесплатных.

С чего начать?

Большинство VPN сервисов предоставляют возможность бесплатно протестировать качество в течении небольшого периода. Срок тестирования может быть от нескольких часов до нескольких дней. Во время тестирования Вы, как правило, получаете полноценный доступ ко всем функциональным возможностям VPN сервиса. Наш сервис дает возможность найти такие VPN сервисы по ссылке: